Storage

[Quelle: http://download.microsoft.com/download/A/4/D/A4DAD253-BC21-41D3-B9D9-87D2AE6F0719/Microsoft_Azure_IoT_Reference_Architecture.pdf - Seite 4]

[Quelle: http://download.microsoft.com/download/A/4/D/A4DAD253-BC21-41D3-B9D9-87D2AE6F0719/Microsoft_Azure_IoT_Reference_Architecture.pdf - Seite 4]

Die Speicherfrage auf eingebetteten System wie zum Beispiel Sensoren stellt immer eine gro�e Herausforderung, weil der Sensor diese Daten meist selbst nicht braucht und um gro�e Datenmengen vorzuhalten ist ein Speicher auf jedem Sensor meist zu teuer. Um

IOT-Storage

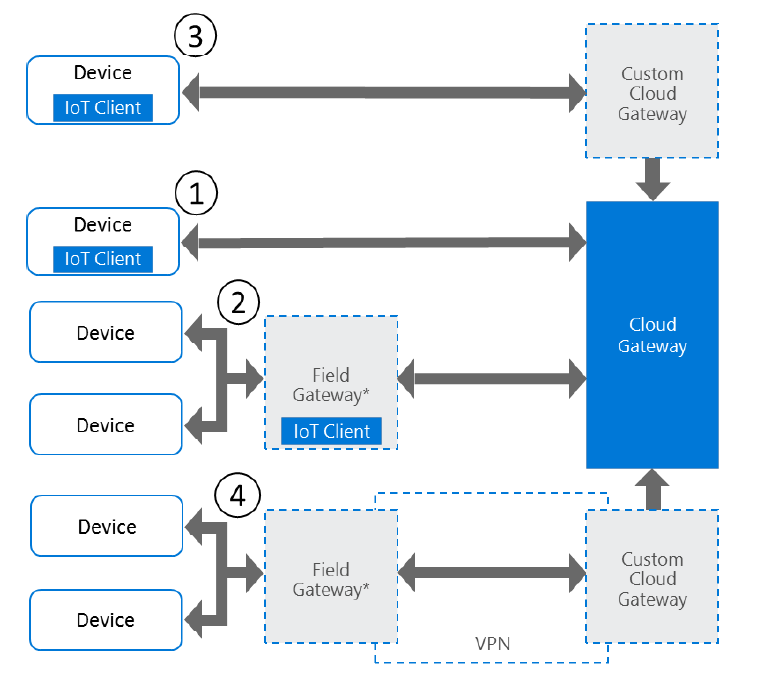

Das Verst�ndnis von Datenkonzepten ist ein wichtiger erster Schritt zum Aufbau von ger�tezentrischen Datenerfassungs-, Analyse- und Steuerungssystemen. Dabei wird zwischen einem internetf�higen Ger�t und einem nicht-internetf�higem Ger�t unterschieden, welche sich dann jeweils in eine normale und eine Low-Power-Gruppe teilen. Die Internetf�higen Ger�te besitzen ein Protokoll, �ber welches es direkt m�glich ist mit dem Cloud-Gateway zu kommunizieren. Ein nicht-internetf�higes Ger�t muss von einem Gateway unterst�tzt werden. Dieses Gateway kann �ber ein Kabel oder eine kabellose Schnittstelle wie Bluetooth mit dem Sensor kommunizieren, die Daten sammeln und an die Cloud weitergeben.

Bei diesen Daten handelt es sich um die Telemetrie der Hardware. Dabei handelt es sich meist um Punkt-Beobachtungen, die �ber einen definierten Zeitraum gemacht wurden, der f�r das Signal als geeignet erachtet wird. Diese Signale k�nnen sogar von der Hardware vorverarbeitet werden, wie zum Beispiel die Integration �ber einen gewissen Zeitraum, werden jedoch danach immer Kodiert zu einem f�r die Sequenz passenden Format. F�r Audiodaten bietet sich zum Beispiel das Codec MP3 an und Wetterdaten wie Temperatur, usw. das Codec TEMPS.

[Quelle: http://download.microsoft.com/download/A/4/D/A4DAD253-BC21-41D3-B9D9-87D2AE6F0719/Microsoft_Azure_IoT_Reference_Architecture.pdf - Seite 9]

[Quelle: http://download.microsoft.com/download/A/4/D/A4DAD253-BC21-41D3-B9D9-87D2AE6F0719/Microsoft_Azure_IoT_Reference_Architecture.pdf - Seite 9]

Eine Ger�tebereitstellungs-API sorgt f�r das Erfassen neuer Ger�te oder entfernen Alter. Ebenso kann die Ger�tebereitstellung Sensoren aktivieren und deaktivieren. Wenn sie deaktiviert sind, haben sie keinen Zugriff auf das System, aber alle Zugriffsregeln, Schl�ssel und Metadaten bleiben bestehen um eine leichtere Reaktivierung zu erm�glichen. Die Ger�teidentit�t und Konfiguration speichert jedoch nicht das Ger�t selbst sondern der Ger�tebereitstellungsdienst. Das Provisioning bietet jedoch keinem externen Ger�t die M�glichkeit etwas an dem Ger�tebereitstellungsdienst zu ver�ndern, sofern es nicht teil des Dienstes selbst ist. Auch der Status eines Ger�tes wird in einem speziellen Speicher erfasst. Zu dem Status geh�ren nicht nur Informationen wie Online oder Offline sondern auch die Art der Kommunikation.

Ist ein Ger�t zugelassen kann es �ber das Gateway der Cloud Daten zu einem Stream Prozessor schicken. Dieser �bernimmt die Aufgaben der Analyse der Daten. Ein Stream Prozessor kann dabei mehrere Datenstr�me verwalten oder ein Datenstrom kann auf mehrere Stream Prozessoren aufgeteilt werden. Dies h�ngt von der Komplexit�t des Datenstroms ab. So kann ein Stream Prozessor nur auf spezielle Arten von Ereignissen h�ren, w�hrend ein anderer eine komplexe Ereignisverarbeitung parallel durchf�hren kann. Diese Prozessoren k�nnen den Pfad von Daten und Routen ohne Umformung oder komplexe Ereignisverarbeitungsaufgaben wie Datenaggregation, Datenanreicherung durch Korrelation mit Referenzdaten sowie analytische Aufgaben wie Erkennung von Grenzwerten oder Anomalien und Erstellung von Alarmen ermitteln. Modelle f�r Stream Prozessoren k�nnen Raw telemetry, Bulk upload, Device state, Device metadata, Special events, Diagnostics telemetry, Hot path analytics oder Machine learning sein.

F�r das Durchf�hren einer modellbasierten Analyse ist dann ein weiteres Modul zust�ndig. Dieses Modul hat die M�glichkeit Daten an den Stream Prozessor nach Verarbeitung zur�ck zu geben oder direkt zu speichern. So kann ein Sensordatenstrom mithilfe von Diagnosewerkzeugen zusammengefasst oder verkleinert werden und ein neuer Stream Prozessor entscheidet dann, ob weitere Schritte notwendig sind.

Ein App-Backend (Gesch�ftslogik) sorgt f�r die Verwaltung aller Module und die Weitergabe der Daten an eine Solution UX oder einen Business Integration Connector. Die Solution UserExperience bietet dabei viele M�glichkeiten an. So kann eine Visualisierung der Daten �ber ein Webinterface, eine Mobile App oder ein Desktopprogramm erfolgen oder die Daten werden �ber eine API herausgegeben. Zus�tzlich wird die M�glichkeit f�r eine Interaktion mit dem System geboten. Es kann zum Beispiel Einfluss auf einen Stream Prozessor genommen werden, wie z.B. das �ndern von Temperaturschwellwerten f�r die Heizungssteuerung.

�ber den Business Integration Connector ist es m�glich das gesamte IOT Hub in ein ERP, CRM oder LOB-System einzubetten.

Redundanz

Was passiert, wenn das Speichern von Daten fehlschl�gt oder ein kompletter Speicherknoten ausf�llt? Mit dieser Frage besch�ftigt sich die Redundanz in der Datenhaltung des IOT Hubs. Ein gro�er Vorteil ist jedoch, dass es nicht mehr n�tig ist alles zu implementieren, denn der Cloud-Dienst �bernimmt dies mithilfe von einfachen Konfigurationen. Dabei werden die Systeme Locally Redundant Storage (LRS), Geo-Redundant Storage (GRS), Read-Access Geo-Redundant Storage (RA GRS) und Zone-Redundant Storage angeboten. Das LRS sorgt daf�r, dass zun�chst mindestens drei Kopien eines Speicherkontens erstellt werden, bevor das Schreiben zugelassen wird. Ist das Speichern in einem Knoten erfolgreich gewesen, wird dies f�r alle anderen wiederholt. Das Bedeutet, dass alle Kopien immer synchron sind. GRS beginnt wie LRS, es werden zun�chst mindestens drei Kopien der aktuellen Knoten erstellt mit dem Unterschied, dass alle Knoten asynchron an einem geografisch anderen Standort gespiegelt werden. RA GRS erweitert GRS um die M�glichkeit die Geografisch entfernten Daten zu lesen. Dies erm�glicht dem Kunden eine bessere �berwachung der Daten.

Sicherheit

Das IOT Hub bietet viele M�glichkeiten f�r die Sicherheit. Die Datensicherung geschieht durch Role-Based Access Control (RBAC) und Microsoft Azure Active Directory (Azure AD). Durch Rollen sollen Daten nicht f�r jeden sichtbar gemacht werden. F�r die �bermittlung der Daten werden Protokolle wie HTTPs oder SMB verwendet. Shared access signature (SAS) bietet die M�glichkeit alle Daten, Datenbanken oder ganze Laufwerke mit asynchronen Verfahren zu verschl�sseln. Auch eine Storage Service Encryption (SSE) kann verwendet werden, wenn die Daten zus�tzlich Serverintern verschl�sselt werden sollen.