3.1 Informationstechnologie

Informationstechnologische Systeme haben eine enorme gesellschaftliche und technische Veränderung ausgelöst. Diese bilden durch das Sammeln und Verarbeiten von Informationen eine Erleichterung vieler Prozesse, was es stark in der Gesellschaft und Wirtschaft expandieren ließ.

3.1.1 Der Ursprung

Erste Entwicklungen begannen mit dem Telefon, welches viele für unzureichend hielten und niemals erwartet hätten, dass es einmal weltweit für vernetzte Kommunikation sorgen wird. Ebenso erging es den ersten Computern. Die großen Rechnerräume, welche benötigt wurden um die ersten Computer in Betrieb zu nehmen, gaben vielen das Gefühl, dass es nur einen äußerst kleinen Markt für solche Geräte gäbe.

3.1.2 Die Gegenwart

In der Wirtschaft werden informationstechnologische Systeme beispielsweise zur Unterstützung von Geschäftsprozessen verwendet um eine reibungslose und optimale Verwaltung von Ressourcen über vernetzte Computer zu gewährleisten. Diese Systeme, auch Enterprise-Resource-Planning-Software genannt, geraten immer häufiger in einen Konflikt mit der stetig wachsenden Komplexität der Anforderungen. Hieraus resultieren Ausfälle der Systeme, schlechte Laufzeiten bei Suchanfragen, unbefriedigende Ergebnisse für den Kunden und erhöhte Supportanfragen von Kunden. Daher ist es erforderlich Korrekturmaßnahmen durchzuführen um die Komplexität dieser Systeme zu verringern, beispielsweise mithilfe von Standardisierungen oder ausgereiften Architekturmodellen.

3.1.3 Die Zukunft

In Zukunft werden diese vernetzten Systeme im Alltag viel präsenter sein. So können in einer Vielzahl an Alltagsgegenständen Sensoren für einen komfortableren Lebensstil, sowie für optimierte Geschäftsprozesse sorgen. Die Vielzahl unterschiedlicher Sensoren sorgt für riesige Mengen an Daten, was eine effizientere Verarbeitung von Daten voraussetzt um nicht an alten Daten hängen zu bleiben, wenn sich die Bedingungen bereits geändert haben und bestimmte Reaktionen erwartet werden. Durch eine Vernetzung von Kunden und Geschäftspartnern (wie beispielsweise Lieferanten) können mithilfe der Analyse von Datenmengen sowie der Vernetzung verschiedenste Geschäftsbereiche, effizienter und flexibler auf Anforderungen bzw. Änderungen von Auftragsgebern reagiert werden. Diese Vernetzungen, Nutzungen von Services und die daher gehende Flexibilität, wird durch das Cloud Computing voran gebracht. Es vereinfacht und spart Kosten bei der Bereitstellung solcher Dienste. Dabei kann die Infrastruktur frei gewählt werden und entschieden werden, ob die Dienste in der eigenen Umgebung oder in der verteilten (privaten oder öffentlichen) Cloud angeboten werden soll.

3.1.4 Welchen Nutzen hat Informationstechnologie

Die Informationstechnologie ermöglicht einerseits die Entstehung neuer Marktsegmente, andererseits aber auch die Optimierung bestehender.

3.1.4.1 Wirtschaftlichkeit

Bei der Optimierung von Geschäftsprozessen wird erst überprüft, ob eine Optimierung überhaupt wirtschaftlich ist. Hierfür werden verschiedenste Analysen bezüglich der Kosten und des Nutzens durchgeführt. Es wird dabei zwischen zwei Fällen unterschieden, bei welchen eine Wirtschaftlichkeit vorliegt. Einerseits ein identisches Ergebnis zum vorherigen Verfahren bei verringertem Aufwand, andererseits ein verbessertes Ergebnis (beispielsweise die Qualität des Produktes) bei nahezu gleichem Aufwand. Bei der Analyse ist es noch wichtig zu betrachten, dass die zu tätigende Investition in Zukunft abgedeckt wird und höhere Einnahmen erzielt werden.

3.1.4.2 Wettbewerbsfähigkeit

Ein weiterer Nutzen der Informationstechnologie ist die Wettbewerbsfähigkeit. Ein Verzicht auf informationstechnologische Systeme würde ein Unternehmen so starke Defizite in Punkto Planung, Zuverlässigkeit, Effizienz und einigen weiteren Punkten einbringen, sodass es nicht mehr konkurrenzfähig wäre. Daher werden solche Systeme unerlässlich für Unternehmen und werden immer weiter entwickelt um bessere Verfahren gegenüber der Konkurrenz zu entwickeln.

3.1.5 Einsatz von Informationstechnologie in schlanken Unternehmen

3.1.5.1 Woran können wir ein schlankes Unternehmen erkennen?

In schlanken Unternehmen wird die kontinuierliche Verbesserung von Geschäftsprozessen und Kundenzufriedenheit angestrebt um einen möglichst hohen Gewinn bei einer möglichst geringen Verschwendung zu erzielen.

3.1.5.2 Wie setzen schlanke Unternehmen Informationstechnologie ein?

Im Fokus eines Unternehmens sollten zu allererst die Prozesse liegen. Sind die Geschäftsprozesse noch nicht ausgereift und könnten noch optimiert werden, sollte noch nicht mit der Arbeit eines Softwaresystems begonnen werden. Erst wenn ein Geschäftsprozess ausgereift und stabil im Unternehmen durchgeführt wird, ist es sinnvoll ein Softwaresystem zur Verbesserung der Durchführung zu entwickeln. Ein weiterer wichtiger Punkt für den Einsatz, ist die Flexibilität. Hierbei sollte darauf geachtet werden, dass Informationen immer zum richtigen Zeitpunkt versendet werden. Werden zu früh Informationen versandt, kann es unnötige Prozesse hervorrufen, die aufgrund von Änderungen nicht nötig waren.

3.1.5.3 Wie arbeiten schlanke IT-Organisationen?

Schlanke Organisationen verwenden Echtzeit-Prinzipien für ihre Services. Dabei wird schnellstmöglich auf Fehler reagiert, unter ständiger Verbesserung Services von hoher Qualität angeboten und die Antwort- und Verarbeitungszeiten möglichst gering gehalten. Ebenfalls wird darauf geachtet Verschwendungen zu finden wie beispielsweise nicht benötigte Geschäftsprozesse und diese zu eliminieren.

Anhand der Abbildung können Verfahren zu kontinuierlichen Entwicklung, besseren Wertschöpfung und erhöhter Kundenzufriedenheit eingesehen werden.

3.1.5.4 Wie erfolgen Problemlösungen in schlanken Organisationen?

Zum problemlösen wurde ein Problemlösungsprozess entwickelt, welche bei dessen Durchführung helfen soll, Probleme zu diagnostizieren und zu umgehen. Dazu wird erst geplant, was überhaupt das Problem ist und in wie fern es der optimalen Lösung abweicht. Ebenfalls wird überprüft, was eine machbare und geeignete Gegenmaßnahme sein könnte. Im nächsten Schritt wird diese Gegenmaßnahme ausgeführt und die darauf folgenden Ergebnisse überprüft. War die Gegenmaßnahme erfolgreich wird die Korrektur standardisiert. War es nicht erfolgreich muss der komplette Prozess neu durchlaufen werden.

3.1.5.5 Wie lassen sich schlanke Managementmethoden in Entwicklungsprojekten nutzen?

Es gibt verschiedene Managementmethoden, welche unterschiedliche Ziele verfolgen. Ist es vorgesehen, dass Fehler schnell erkannt werden sollen und eine hohe Präsenz des Kunden in den Planungsschritten vorhanden sein soll, bietet sich Scrum an. Hierbei werden Anforderungen ausgearbeitet, welche in Sprints (2-4 Wochen) ausgearbeitet werden. Die entstandenen Prototypen werden mit dem Kunden analysiert, welcher Verbesserungsvorschläge und Anmerkungen äußern kann. Hierdurch werden außerdem frühzeitig Fehler erkannt. Als Alternative gibt es die klassische Projektmanagementmethode, welche eine bessere Abhilfe in Punkto Zeit- und Budgetmanagement bietet, jedoch eine geringere Kundennähe und spätere Fehlererkennung beinhaltet. Eine weitere Möglichkeit ist es die Komplexität in einfache kleine Arbeitspakete einzuteilen und regelmäßig Meetings mit dem Kunden zu vereinbaren um die Zufriedenheit mit dem Produkt zu gewährleisten. Die Arbeitspakete sollten hierbei eine Dauer von einem Tag haben und werden in täglichen Meetings besprochen, analysiert und Probleme behoben.

3.1.5.6 Welche Erfolgsfaktoren gibt es für schlanke IT-Organisationen?

Um Unternehmen langfristig ihren Erfolg zu gewährleisten, sollten diese nicht auf bestehenden Verfahren hängen bleiben, sondern eine stetige Weiterentwicklung und Standardisierung dieser Fortschritte durchführen.

3.1.5.7 Wie lässt sich der Reifegrad schlanker Organisationen ermitteln?

Der Reifegrad misst sich an verschiedensten Eigenschaften des Unternehmens. Die wichtigsten sind die fortlaufenden Entwicklungen. Das bedeutet, dass Unternehmen immer wieder Problemanalysen durchführen, Prozesse dabei optimieren und überflüssige Prozesse minimieren bzw. eliminieren sollten. Ebenfalls spielt hierbei die Kundennähe stark mit ein und die Präsenz der Führungskräfte.

3.1.6 Was benötigt eine erfolgreiche IT-Organisation?

3.1.6.1 Organisationsstruktur

Eine IT-Organisation besteht aus dem Governance-Bereich, in dem Verwaltungs- und verschiedenste Managementtätigkeiten (z.B. Standardisierungs- und Qualitätsmanagement) ausgeführt werden, der Anwendungsentwicklung und –betreuung, welche sich sowohl mit der Entwicklung als auch mit dem Support und Projektmanagement befasst, sowie dem IT-Betrieb, welcher verschiedene administrative Dienste leistet. Ein weiterer entscheidender Punkt in der Organisationsstruktur ist die Entscheidungsfreiheit und Verteilung von Verantwortlichkeiten. Werden den Arbeitern die Aufgaben vorgesetzt ohne dass diese Verbesserungen oder ähnliches äußern können, führt dies zu einer Demotivation. Die Kreativität wird somit unterdrückt und der Arbeiter sieht sich selbst nicht als Verantwortlichen für die Aufgabe. Das löst ebenfalls eine stärkere Fehleranfälligkeit aus, da der Arbeiter nicht mehr an Verbesserungsmöglichkeiten denkt. Ein freies Arbeitsumfeld für den Arbeiter weckt die Begierde Erfolg zu haben und verbessert die Leistungen. Jedoch sollten auch nicht zu früh zu viele Freiheiten gegeben werden. Gerade in dem anfänglichen Reifungsprozess sollte eine ausreichende Kontrolle vorhanden sein. Diese sollte sich jedoch mit der Zeit immer mehr verringern und den Teams die Entscheidungsfreiheit lassen.

3.1.6.2 IT-Mitarbeiter

Die Funktion eines IT-Mitarbeiters wird über die Stellenbeschreibung festgelegt. Hierbei wird nicht nur Wert auf Fachwissen gelegt. Viel entscheidender sind Soft Skills, wie der Umgang im Team und mit Kunden, sowie das Herstellen von fachübergreifenden Verknüpfungen. Ebenfalls werden IT-Mitarbeiter häufig in den Kontakt mit neuen Technologien kommen. Daher benötigen diese fundamentale Kenntnisse von Technologien und die Fähigkeit sich in neue Sachverhalte einzuarbeiten. Da Technologien stetig weiterentwickelt werden, ist es ebenfalls erforderlich, dass IT-Mitarbeiter permanent lernen und sich weiterentwickeln. Um diese Fähigkeiten in einem IT-Mitarbeiter zu erkennen gibt es Assessment Center. Hierbei werden beispielsweise Stresssituationen getestet. Assessments werden nicht nur bei der Bewerbung genutzt, um die Qualifikation von Bewerbern zu testen. Es kann auch Verwendet werden um Mitarbeitern intern die richtige Rolle zuzuordnen. Um eine individuelle Bewertung aufzustellen, wird der Mitarbeiter nach bestimmten Kriterien analysiert. Angefangen wird mit einem Anforderungskatalog, wo niedergeschrieben wird, welche Kompetenzen und Anforderungen überhaupt gesucht werden. Hierbei können beispielsweise bestimmte Führungsqualifikationen niedergeschrieben werden. Nach dem Assessment werden die Kompetenzen im Kompetenzmodell individuell bewertet. Danach kann das Ergebnis in einem Potential- und Leistungsdiagramm eingestuft und verglichen werden. Hieraus können nun neue Entschlüsse gezogen werden, wie beispielsweise Fortbildungsmaßnahmen.

3.1.6.3 IT-Buisness-Alignment

Die korporative Zusammenarbeit zwischen dem Geschaftsbereich und der IT-Organisation, welche sich gegenseitig gleichberechtigt behandeln prägt den Begriff IT-Buisness-Alignment. Arbeiten beide Parteien zusammen, wird die Kreativität beider Seiten genutzt, eine höhere Effizienz erziehlt, Fehler vermieden und eine gesunde Arbeitsatmosphäre geschaffen.

3.1.6.4 IT-Strategie

Eine IT-Strategie ist ein mittel- bis langfristiger Plan für die Entwicklung der IT in einem Unternehmen. Die IT-Strategie sollte mindestens einen Zeitraum von 2 Jahren umfassen. Für die Entwicklung einer IT-Strategie müssen die Bereiche der geschäftlichen Anforderungen an die IT, sowie der aktuelle Zustand der Unternehmens IT analysiert werden.

Eine fertige IT-Strategie sollte folgende Punkte enthalten:

- Grundsätze

- IT-Architektur mit IT-Applikationen, IT-Infrastruktur, Cloud-Computing und Mobilität

- IT-Services

- IT-Sourcing

- IT-Organisation

- IT-Projekt-Portfolio

3.1.6.5 IT-Governance

Die IT-Governance umfasst die Grundsätze, Verantwortlichkeiten und Prozesse zur Steuerung des Umgangs mit der IT im Unternehmen, inkl. des dazugehörigen Risiko- und Compliance-Managements.

Die Aufgaben des IT-Governance werden vom CIO, seinem IT-Führungsteam, den IT- Boards und dem CIO-Office mit Partnermanager, Sicherheitsmanager, IT-Controller etc. wahrgenommen. Zu den Aufgaben gehören u.a. die Entwicklung der IT-Strategie sowie die Steuerung und Überwachung ihrer Umsetzung, aber auch das IT-Risiko-, IT-Compliance- und IT-Sicherheitsmanagement.

3.1.6.6 IT-Architektur

Die IT-Architektur bildet eine Grundstruktur für die IT-Infrastruktur. Sie ist auf "das Design, die Auswahl, die Entwicklung, die Implementierung, die Wartung und das Management der IT-Infrastruktur" anzuwenden. Mit ihr erfolgt eine "einheitliche strategische Ausrichtung" der IT. Die gewählte Architektur muss in der Lage sein, zukünftige Anforderrungen zu erfüllen. Währenddessen muss aber eine hohe Verfügbarkeit und Leistungsfähigkeit der Systeme gewährleistet werden. Ähnlich wie bei der Planung einer Stadt gibt es bei der Entwicklung einer IT-Architektur einen "Bebauungsplan". Dieser dokumentiert den Ist-Zustand, zeigt aber auch die notwendigen Schritte hin zur neuen Soll-Architektur auf. Bei der Entwicklung der Soll-Architektur ist es wichtig, dass sie zum allgemeinen Geschäftsprozess des Unternehmens passt. Auch müssen die Anforderungen an die neue Architektur definiert werden. Zudem dürfen aktuelle Trends nicht ignoriert werden. Die zukünftige IT Landschaft soll: zentral, einfach, integriert und flexible sein, ohne unnötige Risiken zu beinhalten. So sollte innerhalb einer Unternehmensgruppe eine einheitliche Software-Plattform eingesetzt werden. Aber auch die genutzte Hardware sollte einer Standardkonfiguration entsprechen. Einige Aktuelle Trends sind: Hybrid Infrastruktur: Unternehmenskritische Dienste lokal hosten, andere Dienste auslagern SaaS: Software kann kostengünstig aus der Cloud bezogen werden. Industrie 4.0: Hoch vernetzte Fertigungsprozesse Big Data: Einsatz neuer Analyse Methoden für große Datenmengen Arbeitsplatz der Zukunft: Hohe Vernetzung ermöglicht trotz großer Mobilität einfache Kommunikation Design Thinking: Multidisziplinär arbeitende Teams entwickeln Produkte die sich nah am Kunden befinden

3.1.6.7 IT Standards:

Informationstechnologien sind Produktionsmittel und somit ist ihre Qualität und Verfügbarkeit für ein Unternehmen wichtig. Hierzu müssen Standards definiert und eingehalten werden. Sowohl das BSI als auch die ITIL definieren für ihren Bereich „best practises“.

3.1.7 Verschiedene Standards:

Corporate Security Policy: Jeder Mitarbeiter muss alle Regeln verantwortungsvoll einhalten (z.B. Passwörter und Virenschutz) IT-Architektur: Standardisiert die IT Architektur und führt damit auch zu einer strategischen Ausrichtung der IT IT-Prozesse: Definiert für ein Unternehmen Soll Abläufe IT-Sicherheit: Risikoanalyse mit CIA Aspekte. Um den Ablauf zu vereinfachen wurde ein IT-Sicherheits-Basis-Check erstellt. Dieser gliedert sich in verschiedene Kategorien und je einer gestellten Frage. Ausfalltoleranz: Wie lange kann das Unternehmen ohne IT auskommen? Sicherheitsrisiken: Finanzielles Risiko bei IT Ausfall bekannt? Notfallablauf: Wer wird informiert? Vorkehrungen: Virenschutz, Firewall, Sicherheits-Patches aktuell?

3.1.7.1 IT Budget

Das IT Budget bildet eine Entscheidungsgrundlange für Unternehmen. Die Angaben des „IT Demand Managers“ fließen in die IT Budgetplanung ein. Sie wird vom IT Controller in Zusammenarbeit mit den IT Führungskräften erstellt. Auftretende Änderungen sind aufgrund des Vorjahresberichts gut festzustellen. Das Budget ermöglicht zudem Aussagen zur Realisierbarkeit von IT Projekten zu treffen. So darf der geschätzte Projekt Aufwand nicht die verfügbaren Mittel überschreiten.

Um einen transparenten Soll-Ist-Vergleich des Budgets zu schaffen wird vom Controlling ein monatliches „Kosten reporting“ erstellt. Neben dieser Aufgabe hat das Controlling noch weitere Beratende und Unterstützende Aufgaben. Auch muss es verschiedene Be- und Verrechnungen erstellen.

3.1.7.2 IT-Partner-Management

Das IT-Partner-Management überwacht, steuert und optimiert Ausgelagerte (outgesourcte) Dienstleistungen. Um zu erkennen, ob eine Partnerschaft nicht mehr profitable, ist ein regelmäßiger Informationsaustausch zwischen den Partnern nötig.

Das Outsourcing ermöglicht es dem Unternehmen sich auf die Kernaufgaben zu konzentrieren. Gründe für das Outsourcing können kosten Reduktion, Verteilung von Kompetenzen oder die fehlende technische Innovation des eignen Unternehmens sein. Um einen Outsourcing Dienstleister zu wählen sind verschiedene Kriterien anzuwenden. Sie gliedern sich von Preis über Referenzen hin zur finanziellen Stabilität des Dienstleisters.

3.1.7.3 Business-Process-Management

„Business-Process-Management (BPM) verbessert die Unternehmensleistung durch ein konsequentes Geschäftsprozessmanagement und die fortlaufende Optimierung der Geschäftsprozesse. Dies umfasst die Analyse, das Design, die Modellierung, die Implementierung, die Überwachung und die Optimierung von Geschäftsprozessen. Optimale Prozesse orientieren sich am Kundenbedarf und haben einen hohen Wertschöpfungsanteil. Sie sind effektiv und effizient.“ Da alle Aktivitäten optimal aufeinander abgestimmt sein müssen, wächst die Bedeutung von BPM weiter. Die definierten Prozesse können aber nicht dauerhaft perfekt sein, deshalb müssen sie ständig angepasst werden. Dieses resultiert aus dem sich ständig wandelnden des Marktes, der Technologien und des Wettbewerbs. Die Aufgaben eines Prozessberaters im BPM Team umfassen: Die Analyse und den Entwurf von Dokumenten, die Erfassung der Anforderungen an die Prozesse sowie Beratung und Moderation von Prozess Design Workshops.

3.1.7.4 Service-Level-Management

Das Service-Level-Management stimmt mit den internen Kunden ab, welche Dienstleistungen in welcher Qualität (Service-Level-Agreement) zu erbringen sind. Die Service-Level-Agreements definieren die Qualität und Verfügbarkeit der von der IT-Organisation angebotenen IT-Dienstleistungen. Außerdem überwacht es die Einhaltung der Vereinbarungen und erstellt Reports. Zu den häufig benötigten Services gehören IT-Service-Desk, Telekommunikation und Computerarbeitsplatz (File und Print Service, Mail, LAN).

3.1.7.5 IT-Demand-Management

„Das IT-Demand-Management ist die zentrale Stelle für die strukturierte Aufnahme, Bündelung, Bewertung und Umsetzungskoordinierung von IT-Anforderungen“. Es dient dazu den "IT-Unterstützungsbedarf der internen Kunden zu identifizieren". Zudem sorgt es für den zielgerichteten Einsatz von IT Ressourcen. Hierbei werden wichtige Aufgaben höher Priorisiert als andere. Insgesamt ist das Demand Management eine elementare Komponente erfolgreicher IT Organisationen.

3.1.7.6 IT-Leistungsverrechnung

IT Organisationen erbringen die vereinbarten Leistungen als Shared-Service-Center. Alle möglichen Leistungen werden in einem IT Leistungskatalog zusammengefasst. Er wird veröffentlicht. In diesem Katalog wird auf die Leistungsart, die SLA Zuordnung, die Verrechnungseinheit und die Preise eingegangen. Mit Hilfe dieses Katalogs erkennen die Kunden der Wert der erhaltenden Leistung einfacher und die Kostentransparenz steigt. Für die Anbieter hat diese Methode den Vorteil, dass die Kunden nicht mehr benötigte Leistungen früher melden, da sie direkt Kosten einsparen können. Der Anbieter kann so knappe Ressourcen besser verwalten. Die zugrundeliegenden Preise werden jährlich festgelegt und bleiben über das Jahr konstant.

3.1.7.7 IT-Risikomanagement

Das IT-Risikomanagement dient zur Sicherstellung der Kontinuität des Geschäftsbetriebs. Es beinhaltet die „Erfassung, Bewertung, Behandlung und Überwachung von Risiken“. Das BSI unterscheidet zwischen 6 Kategorien („Elementrare Gefährdung, höhere Gewalt, organisatorische Mängel, menschliche Fehlhandlung, technisches Versagen, vorsätzliche Handlung“). Mögliche resultierende Risiken sind der Verlust von Daten, der Ausfall von Systemen oder Verstöße gegen rechtliche Vorschriften. Um die Risiken und dessen Folgen einschätzen zu können wird eine Risikoanalyse durchgeführt. Hier werden Risiken mit ihren erwarteten Eintrittswahrscheinlichkeiten und dessen Finanziellen Folgen aufgeführt. Außerdem wird für jedes unternehmenskritische System eine Gefährdungsanalyse durchgeführt. Bei dieser wird erfasst, welche Vorkehrungen bereits getroffen wurden und welche noch getroffen werden müssen (Redundanz, Wartungsvertrag). Hieraus ergibt sich ein Realisierungsplan. In diesem sind Verantwortliche, sowie Kosten und Termine aufgeführt.

3.1.7.8 IT-Asset- und Lizenzmanagement

Um nicht gegen die vertraglich festgelegten Nutzungsbedingungen zu verstoßen, werden immer aktuelle Informationen über die eingesetzten Produkte benötigt. Andernfalls drohen Strafen. Ein IT-Asset ist jedes IT-System und Software-Lizenz die dem Unternehmen gehört. Die Informationen über diese kommen aus verschiedenen Quellen (Buchhaltung System bis Active Directory) und können in einem IT-Asset-Managementsystem verwaltet werden. Der Einsatz eines solchen bringt verschiedene Vorteile mit sich: Lizenzverträge können optimiert werden, Lizenzrechtsverletzungen sind vermeidbar, Vermeidung von nicht genutzten IT Assets.

3.1.7.9 BI-Management (Business Intelligence)

BI-Management beschreibt die systematische Erfassung, Auswertung und Darstellung von geschäftlichen Daten. Diese Daten dienen den Führungskräften bessere Entscheidungen zu treffen. Um ein solches zentrales Berichtssystem aufzubauen wird ein Business-Intelligence-Manager benötigt. Er arbeitet mit dem Controlling und der IT Organisation zusammen und Standardisiert unter anderem Kennzahlen und Berichte.

3.1.7.10 Master Data Management

Um die Stammdaten eines Unternehmens (Produkte, Lieferanten, Kunden, Mitarbeiter) zu verwalten arbeitet der Stammdatenmanager übergreifend über eine Unternehmensgruppe.

3.1.7.11 KPIs

Kennzahlen oder auch „Key Performance Indicators“ (KPIs) machen es möglich komplexe Sachverhalte besser zu verfolgen zu können. Außerdem dienen sie dazu, den Erfüllungsgrad wichtiger Ziele zu messen. Daher sind sie unverzichtbar um wichtige Entscheidungen zu treffen. Mit Hilfe dieser Zahlen ist es einfacher Erfolg oder Misserfolg einer Entscheidung festzustellen. So können die gemessenen Zahlen vor der Entscheidung mit denen, die nach der Entscheidung erstellt worden verglichen werden.

3.1.8 Wie lässt sich eine IT-Organisation am besten optimieren?

3.1.8.1 Due Diligence

Als Due Diligence wird die Prüfung einer Organisation nach den Kategorien Stärken, Schwächen, Chancen und Risiken bezeichnet. Gründe für eine solche Prüfung könnten u.a. die Entwicklung einer IT-Strategie seien oder die Übernahme einer neuen Organisation.

3.1.8.2 Business Plan

Der Business Plan beschreibt den Ablauf, die Steuerung, die Vermarktung und die Finanzierung des Geschäfts.

Bestandteile eines Business Plans sind:

- Management Summary

- Unternehmen

- Portfolio

- Markt und Wettbewerb

- Marketing und Vertrieb

- Management und Organisation

- Drei-Jahres-Planung

- Chancen und Risiken Finanzbedarf

- Anlagen

3.1.8.3 Business Case

Ein Business Case dient dazu, die Wirtschaftlichkeit zu ermitteln und beinhaltet alle einmaligen sowie laufenden Kosten, den finanziellen Nutzen, sowie en daraus resultierenden Nettonutzen. Außerdem den ermittelten Return on Investment (ROI) und den Amortisationszeitraum.3.1.8.4 Programm- und Projektmanagement

Zum Programmmanagement gehört die übergreifende Leitung und Steuerung inhaltlich zusammengehöriger Projekte, welche ein gemeinsames Ziel haben und dessen Termine und Inhalte meist voneinander abhängen.

Das Projektmanagement umfasst das Initiieren, Planen, Steuern, Kontrollieren und Abschließen von Projekten, mit dem Ziel eines effizienten Ressourceneinsatzes.

3.1.8.5 Change Management

Änderungen an unternehmenskritischen Komponenten der IT-Landschaft, welche den bestehenden Betrieb von Business-Services gefährden können, werden mit Hilfe eines Change Managements durchgeführt. In einem Change Management werden Änderungsanforderungen (Change Requests) nach ihren Risiken und ihrer Notwendigkeit analysiert. Dies wird gemacht, um vorbeugende Maßnahmen für die Risiken sowie Fall-Back-Maßnahmen festzulegen und außerdem kann an dieser analysiere über die Umsetzung entschieden werden.

3.1.9 CIO

3.1.9.1 Wie wird man CIO?

Um CIO zu werden hat man zwei Möglichkeiten, zum einen kann man diesen Posten über die klassische Laufbahn in einer IT-Organisation erreichen oder als Quereinsteiger mit einer General-Management-Laufbahn. Doch unabhängig welchen Weg man wählt, es gelten dieselben Anforderungen. Diese sind Engagement, ein hohes Maß an Eigeninitiative, überdurchschnittliche Leistungsbereitschaft, Lernbereitschaft und Offenheit zeigen.

3.1.9.2 Aufgaben

Die Aufgaben eines CIOs sind vielfältig, zu seinen Hauptaufgaben gehören, einen stabilen Betrieb der IT-Landschaft zu gewährleisten und Services sowie Innovationen in der vereinbarten Zeit, zum vereinbarten Preis und in der vereinbarten Qualität zu liefern.

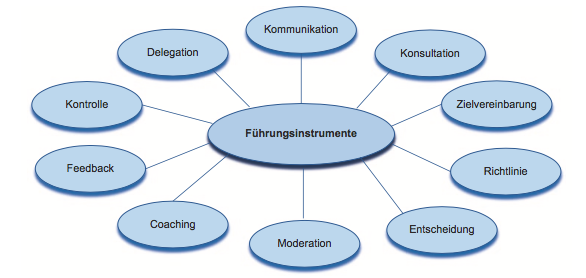

3.1.9.3 Führungsinstrumente

3.1.9.4 Erfolgsfaktoren

Um als CIO Erfolg zu haben sind einige Faktoren sehr wichtig. Zum einen sollte der CIO eine sehr gute Kommunikationsfähigkeit haben, komplexe Sachverhalte verständlich erläutern, erfolgreich verhandeln und gut präsentieren können.

Doch der CIO alleine garantiert keinen Erfolg für die IT-Organisation, denn dazu gehört ebenso ein leistungsstarkes Team, welches selbstständig und eigenverantwortlich Arbeit und den wichtigen Situation vom CIO unterstützt und gefördert wird.

3.1.9.5 Networking mit anderen CIOs

Das Netzwerken mit anderen Geschäftspartner, Kollegen oder Bekannten ist wichtig, denn durch diese Beziehungen ist es möglich, auf das Wissen und die Erfahrungen von anderen zurückzugreifen. Bekannte Networking Plattformen sind z.B. LinkedIn.com oder Xing.de welches im deutschsprachigen Raum das bekannteste ist.

3.1.9.6 Work-Life-Balance

In Zeiten des mobilen Arbeitens und der dauerhaften Erreichbarkeit, ist die Balance zwischen Berufs- und Privatleben besonders wichtig um sowohl im Job sowie auch Privat Erfolg zu haben.

Um eine gute Balance zu erreichen sollte man in seiner Freizeit mal das Diensthandy ausschalten und sich die Zeit mit Sport vertreiben oder zusammen mit Freunden oder der Familie verbringen.